Введение

В предыдущей статье данного цикла вы узнали об очередном компоненте оснастки «Управление групповой политикой» — моделировании групповых политик. Этот компонент будет весьма полезным для вас в том случае, если вы перемещаете компьютер или пользователя между подразделениями, доменами или сайтами и хотите узнать, под область действия каких объектов групповых политик попадет перемещаемый компьютер или пользователь. В этой статье вы узнаете о компоненте «брате-близнеце» моделирования групповых политик, а именно о результирующей групповой политике. В вашей организации при наилучшем раскладе могут быть применены десятки объектов групповых политик, а если учесть все фильтры, наследования, а также исключения групповых политик, в конце концов, вам будет сложно определить, какие параметры будут применяться к пользователям, находящимся в разных отделах или филиалах предприятия. Если говорить по-простому, то операционная система Windows Server собирает групповые политики, обрабатывает все данные и сохраняет всю информацию в базе данных CIMOM через инструментарий управления Windows (WMI), непосредственно на локальном компьютере (обычно на контроллере домена). Вся эта информация включает в себя список, контент и журналируемую информацию для каждого объекта групповой политики, а также определяет, какие параметры политики были применены к пользователям и компьютерам вашей организации. При входе компьютера в сеть в базу данных CIMOM записываются такие сведения, как оборудование компьютера, параметры компонента «Программы и компоненты» оснастки «Редактор управления групповой политикой», параметры компонента «Свойства обозревателя», сценарии, параметры компонента «Перенаправление папки», а также параметры безопасности. Такая функция и называется результирующей групповой политикой (Resultant Set of Policy — RSoP).

Результирующая политика представляет собой результат применения объектов групповых политик к пользователю или компьютеру с учетом всех связей GPO, исключений, а также фильтров безопасности и WMI. RSoP предоставляет сведения обо всех параметрах политики, которые задаются администратором, включая административные шаблоны, перенаправление папки, настройку веб-браузера Internet Explorer, параметры безопасности, сценарии и установку программ. Помимо этого, результирующие политики позволяют определить набор примененных политик и их приоритеты. По сути, результирующая политика работает в двух режимах – режиме планирования и режиме журналирования (также этот режим называется режимом входа). К режиму планирования относится метод моделирования результатов групповой политики, который применяется к пользователю или компьютеру на основе конкретных переменных, который был подробно описан в предыдущей статье. Режим журналирования предоставляет информацию о результатах параметров групповых политик, которые уже применяются к существующим пользователям или компьютерам. Результирующая политика запрашивает локальный или удаленный компьютер и извлекает точные параметры, которые применяются к компьютеру или пользователю, успешно вошедшему в свой компьютер. В сформированном отчете результирующей политики отображаются даже приложения, доступные для данного пользователя или компьютера, а также любые изменения в конфигурации программ, которые были объявлены или применены, что значительно упрощает планирование сценариев и применение такой функции, как AppLocker. В этой статье вы узнаете именно о принципах работы RSoP.

Наиболее распространенные проблемы с файлом rsop.msc

Существует несколько типов ошибок, связанных с файлом rsop.msc. Файл rsop.msc может находиться в неправильном каталоге файлов на вашем устройстве, может отсутствовать в системе или может быть заражен вредоносным программным обеспечением и, следовательно, работать неправильно. Ниже приведен список наиболее распространенных сообщений об ошибках, связанных с файлом rsop.msc. Если вы найдете один из перечисленных ниже (или похожих), рассмотрите следующие предложения.

- rsop.msc поврежден

- rsop.msc не может быть расположен

- Ошибка выполнения — rsop.msc

- Ошибка файла rsop.msc

- Файл rsop.msc не может быть загружен. Модуль не найден

- невозможно зарегистрировать файл rsop.msc

- Файл rsop.msc не может быть загружен

- Файл rsop.msc не существует

rsop.msc

Не удалось запустить приложение, так как отсутствует файл rsop.msc. Переустановите приложение, чтобы решить проблему.

Проблемы, связанные с rsop.msc, могут решаться различными способами. Некоторые методы предназначены только для опытных пользователей. Если вы не уверены в своих силах, мы советуем обратиться к специалисту

К исправлению ошибок в файле rsop.msc следует подходить с особой осторожностью, поскольку любые ошибки могут привести к нестабильной или некорректно работающей системе. Если у вас есть необходимые навыки, пожалуйста, продолжайте

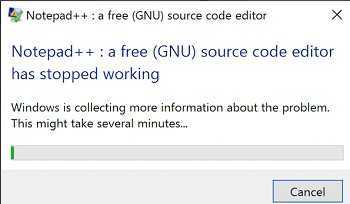

Служба Windows Error Reporting

Служба Windows Error Reporting при появлении ошибки показывает диалоговое окно, предлагающее отправить отчет об ошибке в корпорацию Microsoft. Когда в Windows вы видите сообщение об ошибке YourApp has stop working , в это время в служба Windows Error Reporting запускает утилиту WerFault.exe для сбора отладочных данных (могут включать в себя дамп памяти).

Данные пользователя сохраняются в профиль пользователя:

Системные данные – в системный каталог:

Служба Windows Error Reporting представляет собой отдельный сервис Windows. Вы можете проверить состояние службы командой PowerShell:

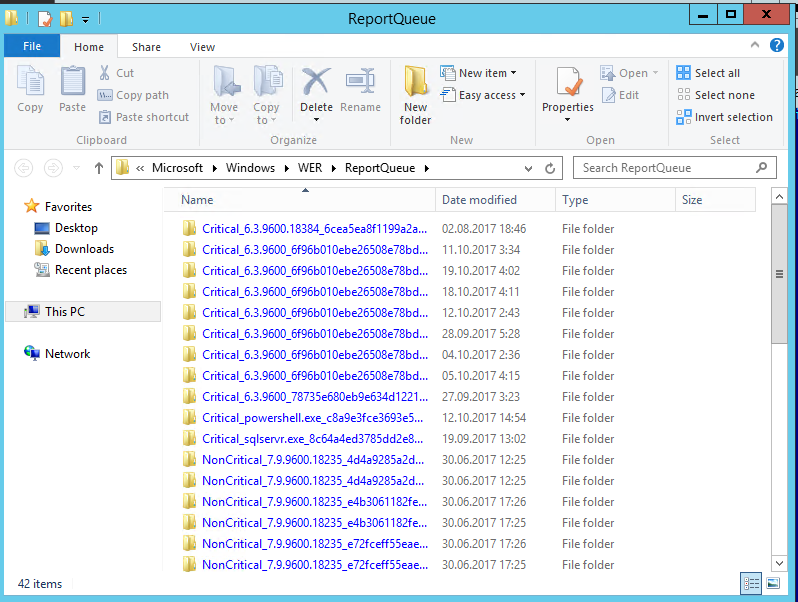

Внутри каталога WER\ReportQueue\ содержится множество каталогов, с именами в формате:

- Critical_6.3.9600.18384_{ID}_00000000_cab_3222bf78

- Critical_powershell.exe_{ID}_cab_271e13c0

- Critical_sqlservr.exe__{ID}_cab_b3a19651

- NonCritical_7.9.9600.18235__{ID}_0bfcb07a

- AppCrash_cmd.exe_{ID}_bda769bf_37d3b403

Как вы видите, имя каталога содержит степень критичности события и имя конкретного exe файла, который завершился аварийно. Во всех каталогах обязательно имеется файл Report.wer, который содержит описание ошибок и несколько файлов с дополнительной информацией.

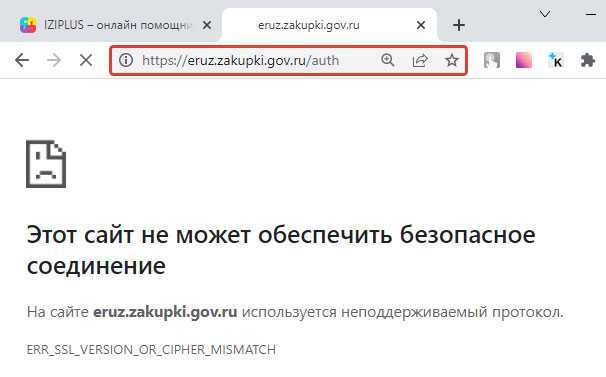

Что делать, если на сайте обнаружен неподдерживаемый протокол

А теперь давайте рассмотрим, каким образом можно решить указанную проблему. Существует несколько ключевых настроек, которые блокируют разного рода сайты и сервисы.

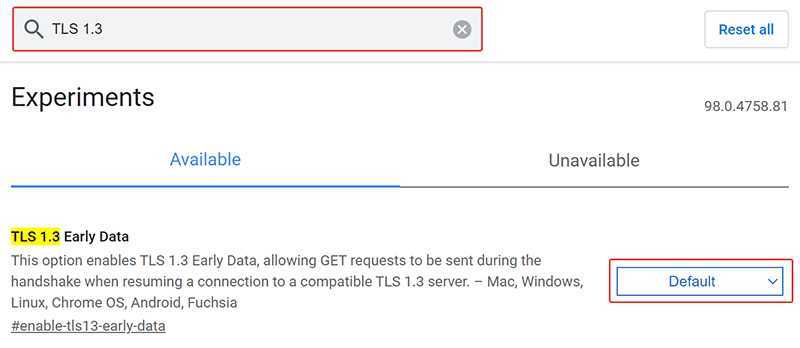

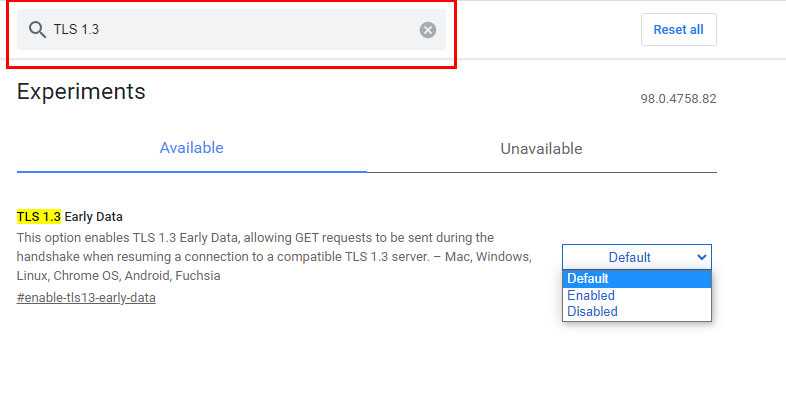

Опция TLS 1

В адресной строке браузера введите chrome://flags. В верхней части будет расположена строка поиска, наберите TLS 1.3.

Активация всех протоколов

Владелец ПК может собственноручно активировать все протоколы безопасности, даже если они устарели. Для этого:

- Нажмите комбинацию Win+R.

- В открывшемся окне введите inetcpl.cpl.

- Перейдите во вкладку «Дополнительно», и задайте уровень безопасности соединения со всеми версиями SSL и TLS. Нажмите на клавишу «Применить».

- После произведенных действий перезапустите браузер.

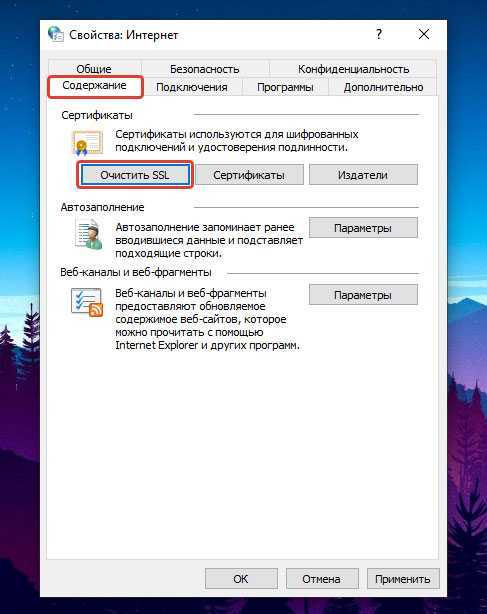

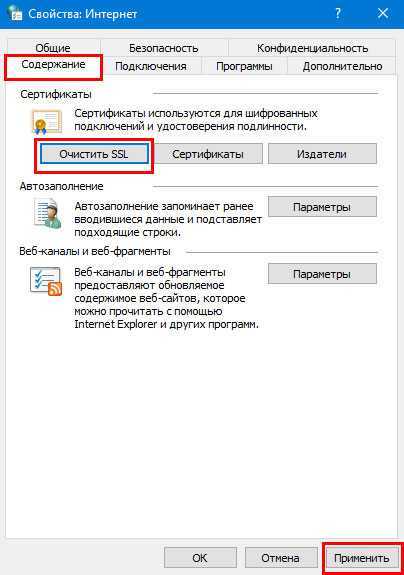

Очистка SSL

Для корректной очистки SSL потребуется вновь нажать на сочетание клавиш Win+R, и ввести inetcpl.cpl. Затем перейдите в раздел «Содержание». После этого выберите «Очистить SSL» и перезагрузите ваш браузер.

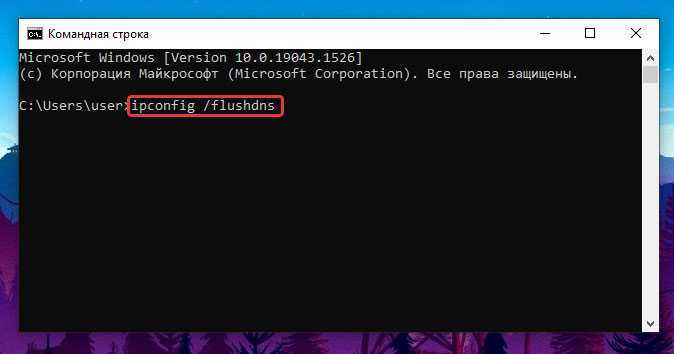

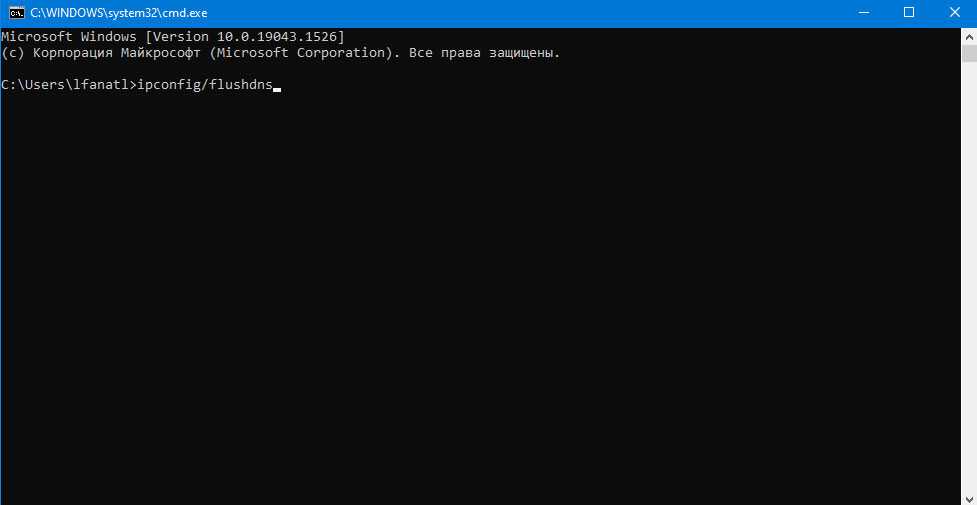

Сбросить DNS

Для того, чтобы очистить кэш сопоставителя DNS нужно запустить командную строку, нажмите комбинацию клавиш Win+R, затем наберите cmd, в консоли напишите ipconfig /flushdns и нажмите на Enter.

Незашифрованная версия

Пользователь может вручную отключить шифрование. Для этого в верхней строке нужно внести корректировки в адрес сайта. Устраните символ «S» с https.

Контроль доступных расширений

В отдельных случаях проблема с соединением может быть вызвана действиями пользователя. Сетевые расширения для браузера могут блокировать поступающие сигналы со стороны веб-навигаторов. Откройте настройки браузера, перейдите в «Расширения» и найдите сомнительные сетевые расширения.

Отключение QUIC протокола

Для отключения QUIC протокола потребуется произвести следующее:

- В верхней строке браузера введите chrome://flags/.

- В открывшемся меню найдите Experimental QUIC protocol.

- Вам потребуется переключить статус на Disabled.

- Внизу появится клавиша Relaunch. Нажмите на нее.

Вирусы

Иногда пользователь может стать жертвой злоумышленников. Чтобы выявить вредоносные файлы, активируйте установленный антивирус. После проведенной проверки перезагрузите устройство.

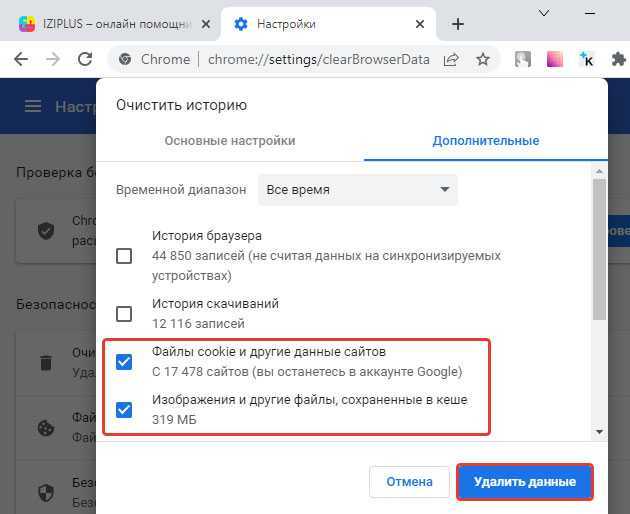

Очистка кэша и куки

Попробуйте очистить кэш и куки. Перейдите в «Настройки» установленного браузера, затем нужно перейти в раздел «Приватность и защита» и удалите историю поиска.

Отключите антивирус

В отдельных случаях установленный антивирус может блокировать доступ к сайту. Запустите антивирус (показано на примере 360 Total Security), на главной странице найдите пункт «Защита». Найдите кнопку «Отключить защиту».

Сброс настроек браузера

Если ничего не помогло, попробуйте сбросить настройки браузера. Для этого:

- Запустите браузер и введите в верхней строке поиска chrome://settings/.

- Найдите раздел «Дополнительно».

- Тапните по кнопке «Сброс настроек и удаление вредоносного ПО».

- Нажмите на клавишу «Восстановление настроек по умолчанию».

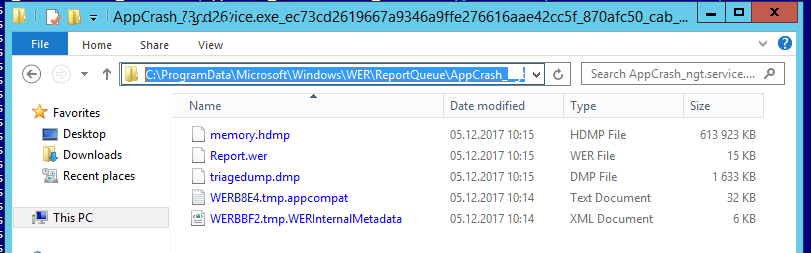

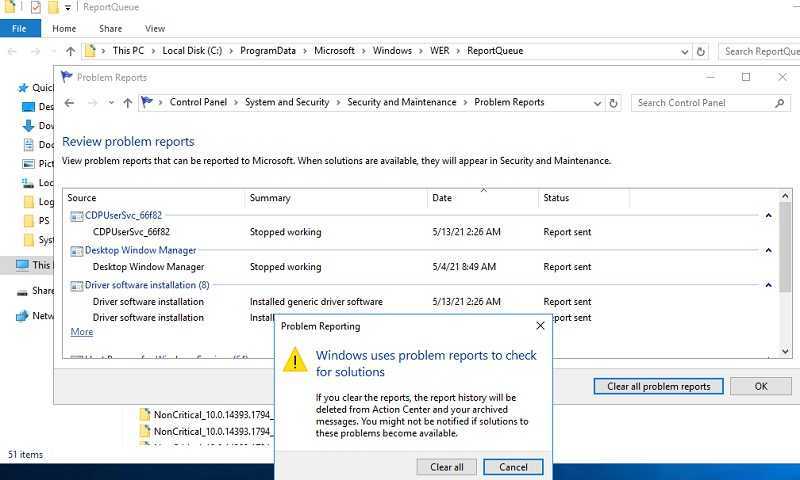

Очистка папки WER\ReportQueue в Windows

Как правило, размер каждой папки в WER незначителен, но в некоторых случаях для проблемного процесса генерируется дамп памяти, который занимает довольно много места. На скриншоте ниже видно, что размер файла дампа memory.hdmp составляет около 610 Мб. Парочка таким дампов – и на диске исчезло несколько свободных гигибайт.

Чтобы очистить все эти ошибки и журналы штатными средствами, откройте панель управления и перейдите в раздел ControlPanel -> System and Security -> Security and Maintenance -> Maintenance -> View reliability history -> View all problem reports (Control Panel\System and Security\Security and Maintenance\Problem Reports) и нажмите на кнопку Clear all problem reports.

Для быстрого освобождения места на диске от файлов отладки, сгенерированных службой WER, содержимое следующих каталогов можно безболезненно очистить вручную.

- C:\ProgramData\Microsoft\Windows\WER\ReportArchive\

- C:\ProgramData\Microsoft\Windows\WER\ReportQueue\

Следующие команды PowerShell удалят из каталога каталогов WER все файлы, старше 15 дней:

Для очистки каталогов WER в пользовательских профилях используйте такой скрипт:

Inspecting Remotely-Applied GPOs with RSOP

To prevent having to go to each computer’s local console, RSOP also allows you to inspect settings remotely for both logging and planning mode. In in this demonstration, the tutorial will use logging mode.

1. Open RSOP by running through steps 1-4 in the Testing Policy Changes with RSOP’s Planning Mode section above.

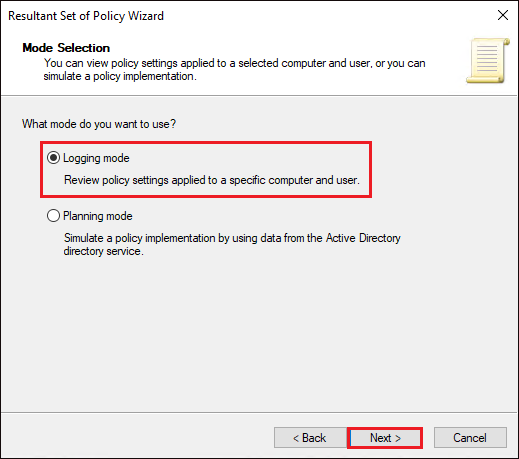

2. On the Mode Selection screen, choose Logging mode and click Next to come to the Computer Selection screen.

Selecting Logging Mode

Selecting Logging Mode

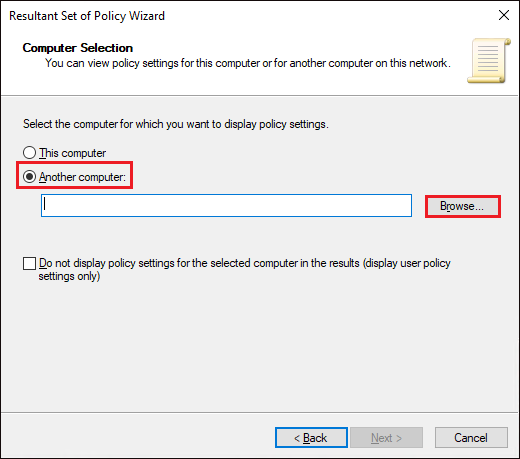

3. On the Computer Selection screen, choose Another computer since you’re going to be querying a remote computer and click Browse.

Selecting remote PC

Selecting remote PC

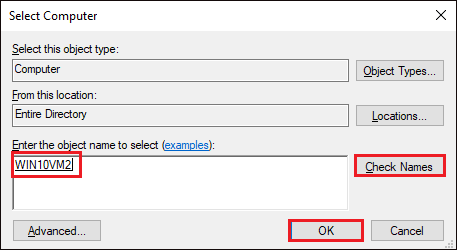

4. In the Select computer box, enter remote PC name and click Check Names. This action will search for the computer’s AD computer account. If found, it will underline the PC name, as shown below.

Remote PC name

Remote PC name

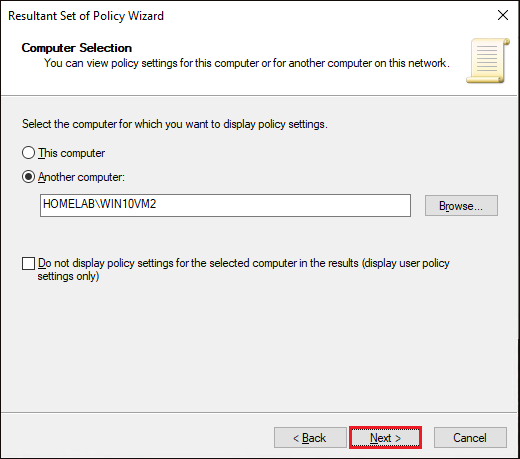

5. Click Next on the Computer Selection screen. Here, you could select Do not display policy settings for the selected computer in the results… but you’re going to inspect both computer and user settings.

Resultant Set of Policy wizard

Resultant Set of Policy wizard

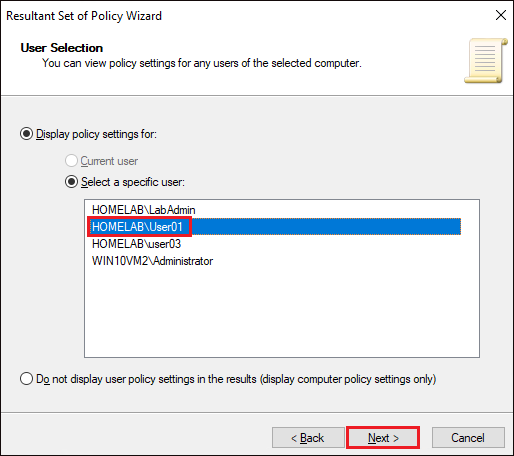

6. Next, choose the user you’d like to inspect applied user policies for. You will see the list of users who have logged on to the remote computer at least once.

Select a user from the list and click Next.

Selecting user on remote PC

Selecting user on remote PC

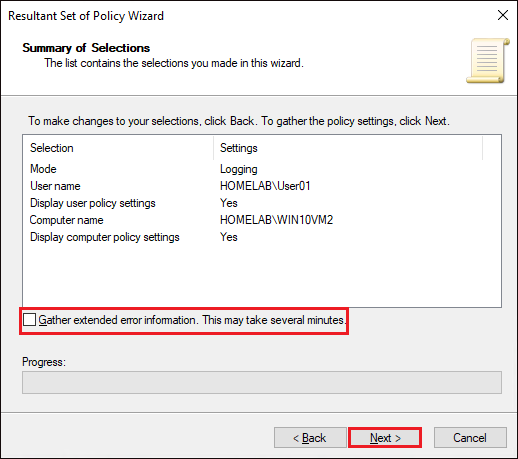

7. Uncheck the Gather extended error information checkbox. Click Next to continue. RSOP will now connect to the remote computer and attempt to retrieve all RSOP settings for both the selected user and the computer.

Resultant Set of Policy Wizard gather extended error information option

Resultant Set of Policy Wizard gather extended error information option

8. Click Finish when done.

Resultant Set of Policy wizard complete

Resultant Set of Policy wizard complete

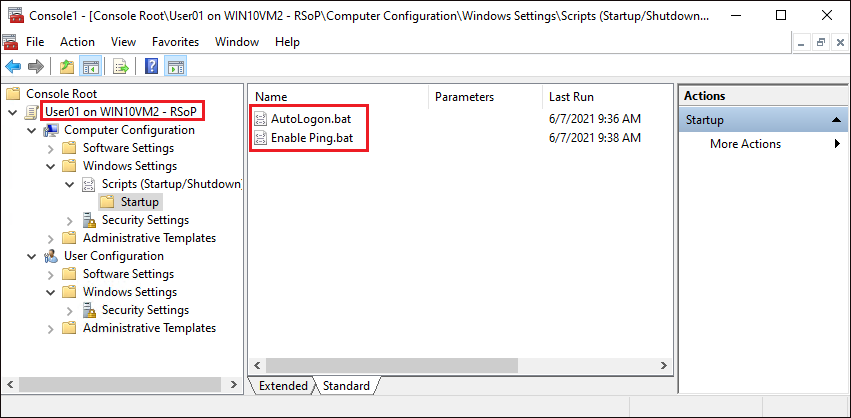

9. You will now the exact same MMC snap-in you did when inspecting local settings. But this time, the settings came from a remote PC.

Verifying GPO on remote PC

Verifying GPO on remote PC

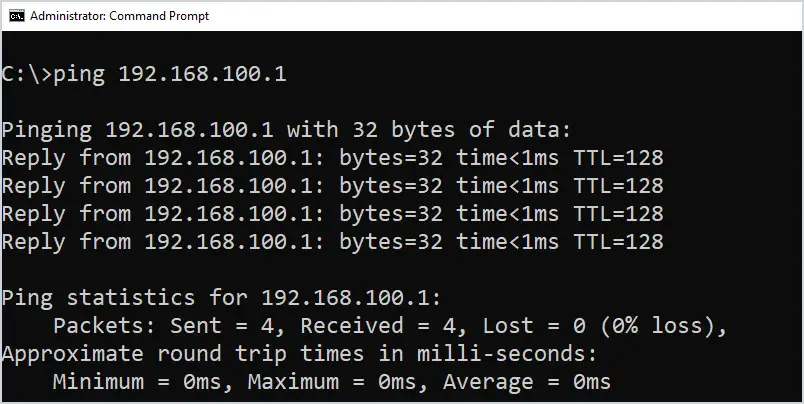

1. ping (проверка сетевого соединения)

Команда ping проверяет сетевое соединение между двумя устройствами, посылая эхо-запросы ICMP. Например, компьютер A проверяет, есть ли у него соединение с компьютером B, посылая несколько пакетов туда и обратно.

Команда ping по-прежнему является одним из моих любимых инструментов для тестирования базового сетевого подключения. Она быстрая и очень простая в использовании. Кроме того, я использую ее для следующих целей:

- Проверка потери пакетов

- Тестирование задержки

- Тестирование DNS-запросов

- Тестирование возможности подключения с настройкой новых соединений (может ли мой маршрутизатор общаться со следующим узлом, например, маршрутизатором провайдера?)

Примеры Ping

Чтобы проверить соединение с другим устройством по IP, используйте приведенную ниже команду.

ping 192.168.100.1

ping 192.168.100.1

Ping по имени хоста.

ping bookflow.ru

Для большинства команд windows вы можете ввести команду, за которой следует /? для просмотра справки, в ней будет показан полный синтаксис и параметры. Поэтому для просмотра справки по команде ping используйте эту команду:

ping /?

Ключ -l задает размер пакета.

ping -l 2024 192.168.5.1

Ключ -a будет выполнять обратное разрешение имен на IP (поиск PTR-записей).

ping -a 142.250.177.46

-Ключ -t будет выполнять непрерывный пинг. Очень популярная команда для тестирования сетевого соединения.

ping -a 192.168.5.1

Отправьте вывод любой команды в текстовый файл.

ping -t > c:\it\test-ping.txt

Testing Policy Changes with RSOP’s Planning Mode

Perhaps you’re ready to roll out an important GPO to many computers. You could “test in production” by applying it immediately to all computers at once, or you could use RSOP’s planning mode.

Using planning mode, you can simulate many different scenarios if you’d apply a GPO to a computer such as when:

- The target PC has a slow network connection

- You enable loopback processing

- The target PC has many GPOs applied to it to test policy precedence

- A user logs onto the target PC or the computer account is in different AD groups and an AD group is denied permission to the GPO.

- A user or computer is moved between domains, OUs or even AD sites.

- A WMI filter is applied to an OU

Planning mode will help you account for all of the conditional variables that GPOs can throw at you.

To run RSOP in planning mode:

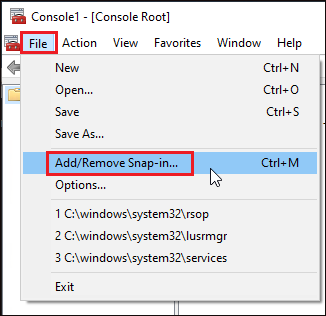

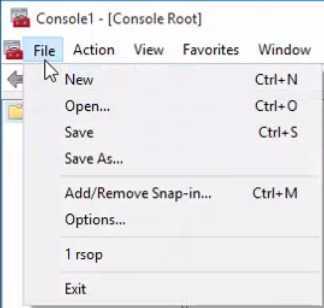

1. Open a command prompt or elevated PowerShell console and type mmc. This will open MMC console.

2. In the MMC console, open the File menu and click Add/Remove Snap-in, as shown below.

MMC console Add/Remove option

MMC console Add/Remove option

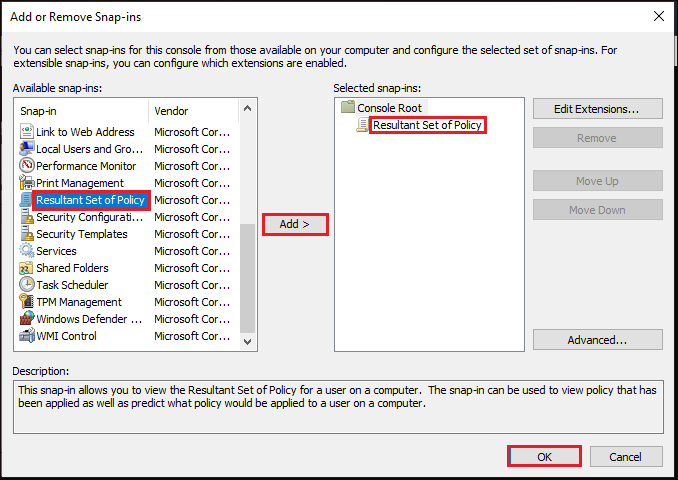

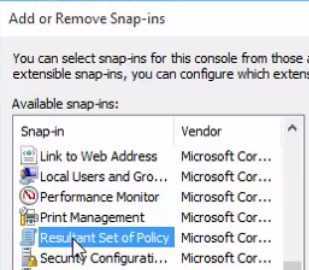

3. In the Add or Remove Snap-ins dialog box, select Resultant Set of Policy and click Add to move the snap-in from the left window to the right window.

Displaying Resultant Set of Policy option

Displaying Resultant Set of Policy option

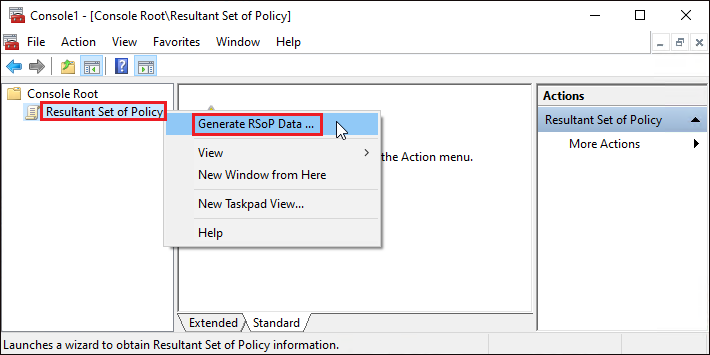

4. Next, right click on the Resultant Set of Policy MMC snap-in, as shown below, click on Generate RSOP Data and Next to skip past the intro step.

Generate RSoP Data option

Generate RSoP Data option

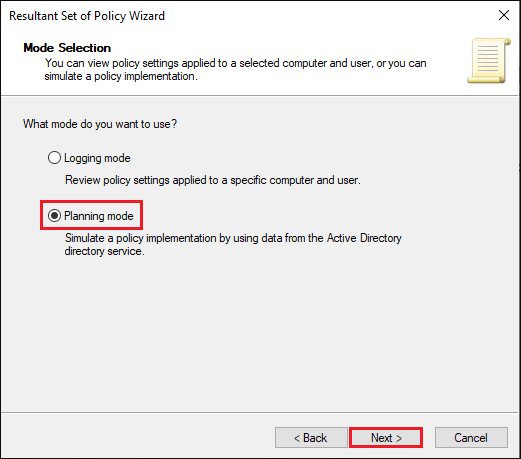

5. On the Mode Selection screen, select Planning mode and click Next to get to the Computer Selection screen.

Selecting Planning mode option

Selecting Planning mode option

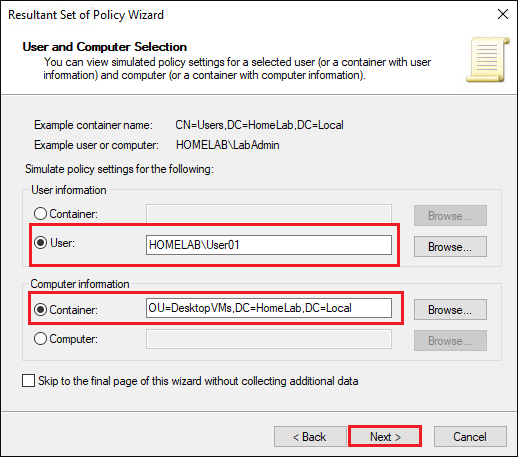

6. Next, click Browse under User Information to select the user that might be affected by an upcoming GPO. Also, click Container and Browse under Computer Information to select the OU that will contain a PC this user may be logging into.

In the following screenshot, the simulation will provide all of the settings that a user called HOMELAB\User01 would receive if they were to log into any computer in the Desktop VMs OU.

Select user OU and computer OU

Select user OU and computer OU

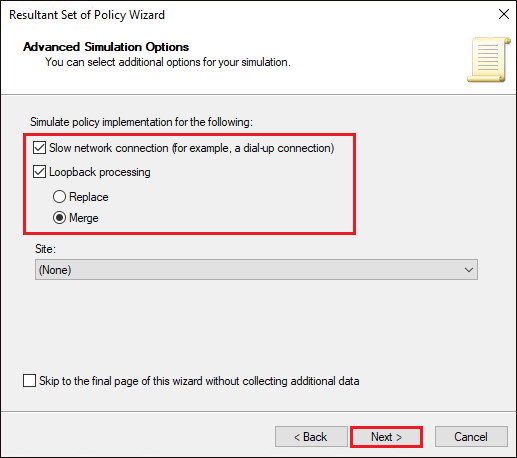

7. Now, select options if you’d like to simulate a few more situations:

- Group Policy’s slow link detection

- Loopback processing – Selecting Replace or Merge will replace/merge the user policy settings and computer policy settings in case of a conflict.

- Site – To simulate the desktop being logged into’s AD site.

Click Next when complete.

Slow network connection and loopback processing mode

Slow network connection and loopback processing mode

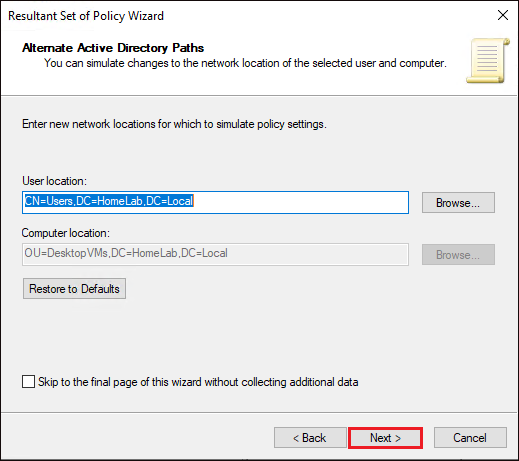

8. If you don’t plan on directly applying the GPO to the OU that the user or computer will be in, click Browse to change the OU for either object. When complete, click Next.

Changing the path for the simulated applied GPO

Changing the path for the simulated applied GPO

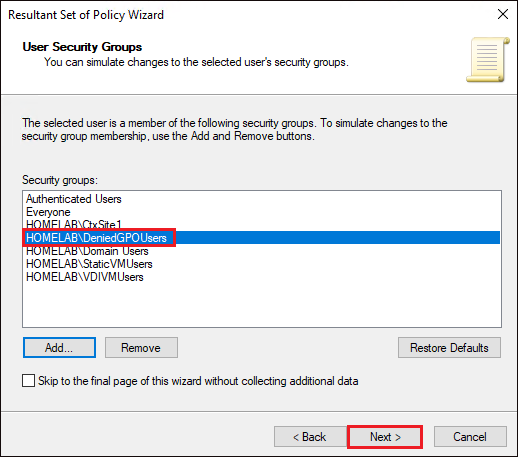

9. Now, enter the AD group you plan for the user to be in by clicking Add. For this tutorial, the user will be in the DeniedGPOUsers group.

Displaying User Security Groups

Displaying User Security Groups

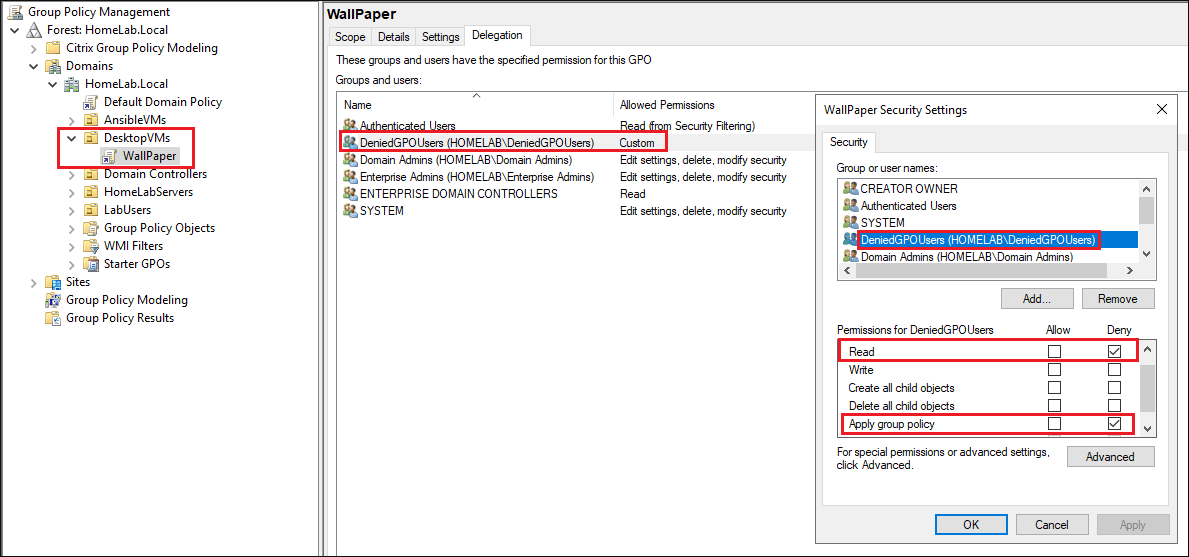

You’ll see below that the DeniedGPOUsers group is denied from applying this GPO.

Displaying custom permissions for DeniedGPOUsers AD group

Displaying custom permissions for DeniedGPOUsers AD group

10. Next, for this tutorial, step through the screens for defining WMI filters and computer groups. If, however, you do plan on setting up a WMI filter on the GPO or are denying/allowing GPO application by the AD group the computer account is in, you may make these simulated changes.

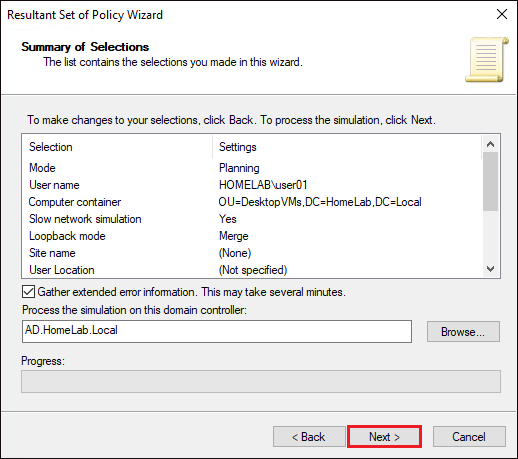

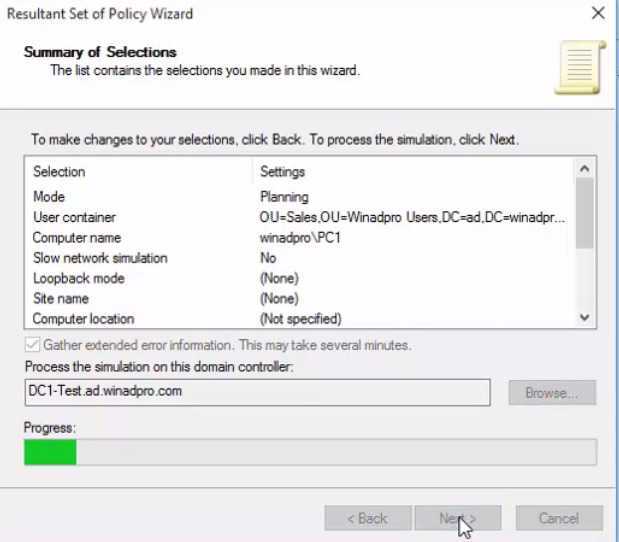

11. Finally, on the summary screen, review all the details. Leave the Gather extended error information option enabled and click Next. When you enable the extended error information option, RSOP snap-in collects more error information when it performs the query. This error message includes network or AD issues that affect the policy when it is implemented. Enabling this option may greatly increase the time to process the simulation, but will provide more verbose information should an error occur.

Summary Screen

Summary Screen

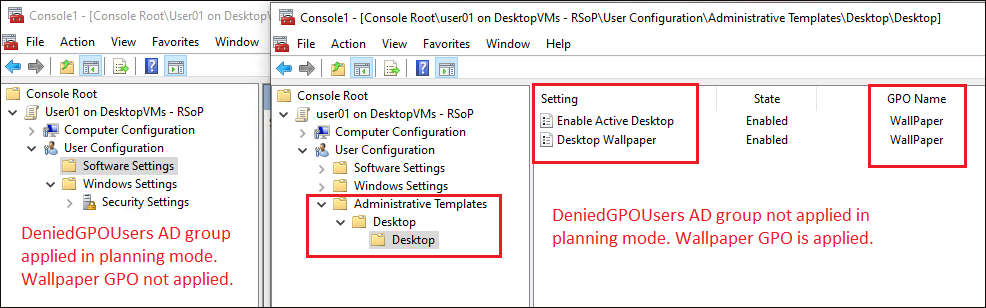

12. Once RSOP is complete, navigate through the folders under Computer configuration and User configuration to verify the policies that are applied.

You’ll see two windows below; on the left, you’ll see the actual GPO applied (RSOP in logging mode) and on the right, you’ll see what RSOP would look like if the user were removed from the DeniedGPOUsers AD group.

GPO Applied

GPO Applied

Открываем msc windows оснастки через командную строку

msc windows оснастки

Добрый день уважаемые читатели и подписчики блога, сегодня мы с вами поговорим на тему как открыть msc windows оснастки через командную строку, для чего это может быть вам нужно и как это поможет в повседневной практике системного администратора. Поверьте полученные знания в этой статье, в будущем смогут вам сэкономить огромное количество времени и нервных клеток, не говоря уже о возможности блеснуть задротскими знаниями перед вашими коллегами, просто если вы активно используете linux системы и знаете основные команды в консоли, то вам будет интересны и эти. Всегда по возможности стремитесь изучать по мимо GUI интерфейсов, еще и альтернативные методы настройки, так как при настройке Windows Server, все чаще выбирают режим core с минималистическим интерфейсом.

Что можно предпринять, если на платформе найден неподдерживаемый протокол

При данной проблеме, есть основные настройки. Именно они отвечают за блокировку ресурсов. Ниже перечислены виды настроек и порядок работы с ними:

Функция TLS 1

В браузере необходимо вбить адрес: chrome://flags. На верху, в поисковой строке, нужно написать TLS 1.3. Стоит помнить, что замену настроек нужно делать только, в случае отключенной функции. (Disabled). В случае если показывает одну из надписей: Enabled, Default – перенастраивать ничего не нужно.

TLS 1.3

Включение протоколов

Пользователь компьютера может самостоятельно включить протоколы безопасности, независимо, от их версии. Чтобы это сделать нужно:

- Набрать одновременно Win+R;

- В диалоговом окне набрать inetcpl.cpl;

- Открыв графу « Дополнительно», задать безопасность подключений со всеми SSL и TLS. Клацнуть по кнопке «Применить»;

- Перезагрузить браузер.

Очистить SSL

Для очищения SSL необходимо нажать, одновременно Win+R и набрать inetcp.cpl. Открыв графу « Содержание», нужно клацнуть по «Очистить SSL». Проведя все операции, необходимо перезапустить систему.

Очистить SSL

Сброс DNS

Для очистки памяти DNS, необходимо набрать одновременно Win+R, после написать cmd. В диалоговом окне, необходимо ввести ipconfig/flushdns и клацнуть клавишу Enter.

Командная строка

Simulate GPO policy settings with RsoP planning mode

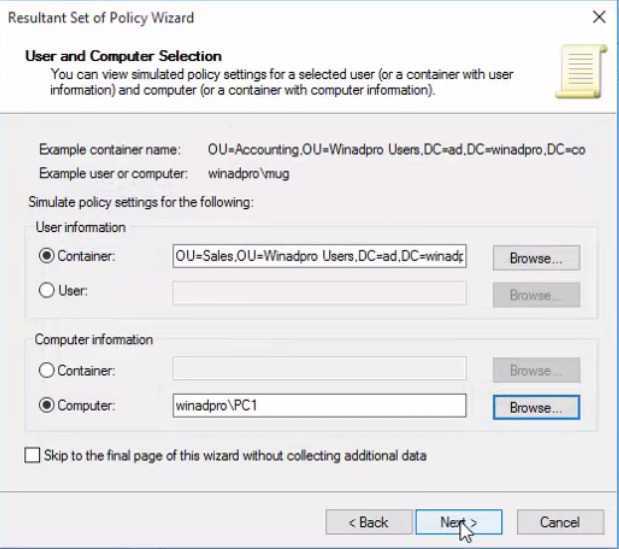

I’m going to use planning mode to see what policies would get applied if I moved a user to the Sales OU. I have a GPO linked to this OU so I’m expecting those policies will get applied. But before I move a bunch of people to this OU I want to test and see what really would get set.

Step 1: Open MMC and add Resultant Set of Policy

MMC can be opened by typing MMC in the windows run command or typing mmc.exe from command line.

From the MMC console go to File and select Add/Remove Snap-in.

Select the Resultant Set of Policy from the available snap ins.

Step 2: Run the RsoP wizard

Right click Resultant Set of Policy and select Generate Rsop Data.

Click Next at the welcome screen.

Select Planning mode.

Select the User, Computer or OU that you want to simulate policy settings for.

I want to simulate policies for the Sales OU so I’m going to select Container for the user information and then PC1 for the computer.

Click Next.

Select any additional simulation options if desired.

Click Next.

Click Next.

On the user security group page, you can simulate changes to the security groups.

Click Next.

WMI Filters page, you can use all filters or only selected filters.

Click next.

Summary page, click next.

Finally, the wizard is complete.

So now I have the simulated results. I want to see what policies will get applied since I selected the sales OU.

Let’s check it out.

The results are only going to show what settings are applied. It will not show the GPO itself just the policy settings.

Looking through the simulated results I can see that the screen saver settings are getting applied under the User Configuration. So, this confirms the GPO I set at the sales OU would get applied. I see no issues so I can move forward with moving users into this OU.

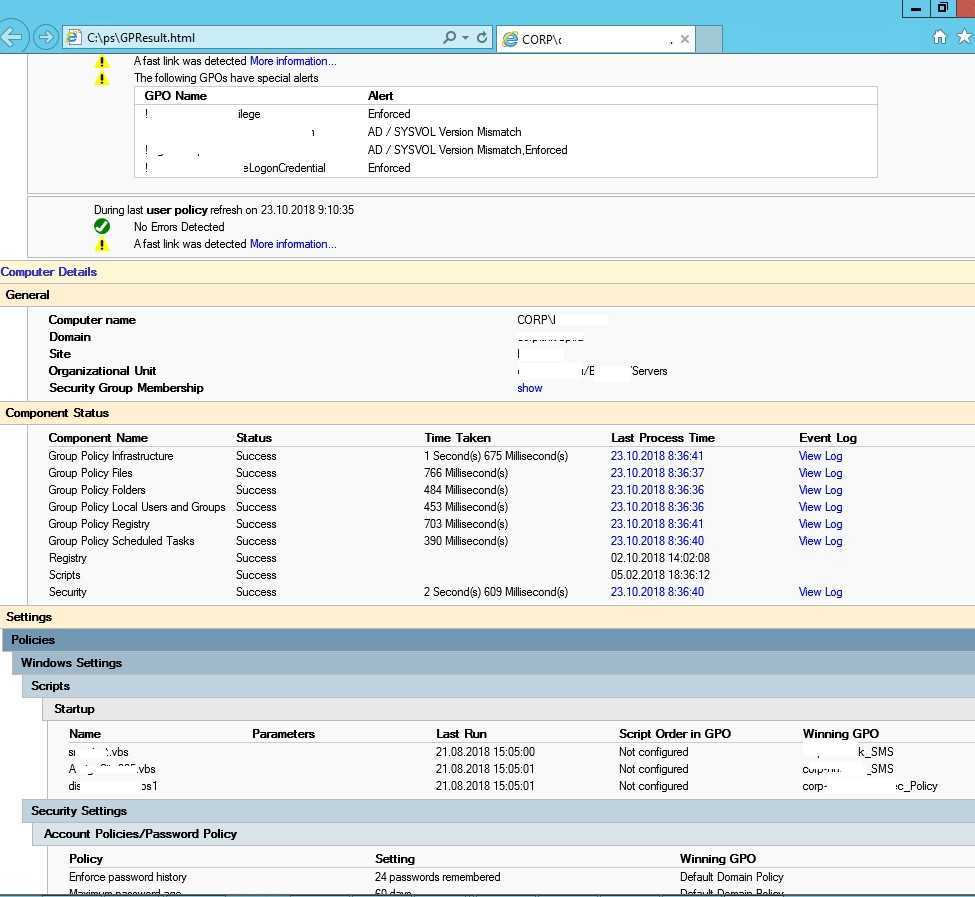

Экспорт данных RSOP в HTML отчет

Утилита GPResult позволяет сгенерировать HTML-отчет по примененным результирующим политикам (доступно в Windows 7 и выше). Такой отчет содержит подробную информацию обо всех параметрах Windows, которые задаются групповыми политиками и именами GPO, которые внесли изменения. Этот отчет по структуре напоминает вкладку Settings в консоли управления доменными групповыми политиками ( gpmc.msc ). Сгенерировать HTML отчет GPResult можно с помощью команды:

GPResult /h c:\gp-report\report.html /f

Если не указывать полный путь к HTML файлу, то HTML отчет gpresult будет сохранен в каталог %WINDIR%\system32 .

Чтобы сгенерировать отчет и автоматически открыть его в браузере, выполните команду:

GPResult /h GPResult.html & GPResult.html

В HTML отчете gpresult содержится довольно много полезной информации: видны ошибки применения GPO, время применения конкретных политик (в мс.) и CSE (в разделе Computer Details -> Component Status). Это удобно, когда нужно понять почему групповые политики (GPP/GPO) применяются на компьютере слишком долго.

Например, на скриншоте выше видно, что политика Enforce password history с настройками 24 passwords remember применена политикой Default Domain Policy (столбец Winning GPO).

HTML отчет позволяет представить результирующий набор GPO компьютера в удобном графическом виде.

Управляем доменом

Теперь, чтобы понять насколько сильно различается управление Active Directory через Powershell и AD AC (Active Directory Administrative Center), рассмотрим пару рабочих примеров.

Отличий между AD DC и Powershell никаких.

Включить пользователя

RSAT или локальный серверс GUI:

Через GUI пользователю нужно сначала задать пароль отвечающий GPO и только после этого его можно будет включить.

Через Powershell почти то же самое, только пользователя можно сделать активным даже без пароля.

Добавляем пользователя в группу

RSAT или локальный сервер с GUI:

С помощью AD DC нужно перейти в свойства пользователя, найти графу с членством пользователя в группах, найти группу в которую мы хотим его поместить и добавить его наконец, а затем кликнуть OK.

Если мы не знаем как называется нужная нам группа, получить их список мы можем с помощью:

Получить группу со всеми свойствами можно так:

Ну и наконец добавляем пользователя в группу:

Далее, из-за того, что в Powershell все является объектами, мы как и через AD DC должны сначала получить группу пользователя, а затем добавить его в неё.

Затем добавляем этот объект в группу:

Как видим, отличий в управлении AD через AD AC и Powershell почти нет.

Prerequisites

This tutorial will run through a few different demos. If you’d like to follow along, be sure you have the following:

- An Active Directory domain – Any version of AD will work. This tutorial will use a domain called HomeLab.Local.

- A domain-joined Windows PC with at least one GPO applied to it to test local GPOs. This tutorial will use a PC called Win10VM1.

- A second domain-joined Windows PC if you want to run RSOP remotely. This tutorial will use a PC called Win10VM3.

- TCP ports 445, 135, RPC dynamic ports, and all ports for WMI open on the remote computer. You can create a starter GPO called to ensure all ports are open.

- Local administrator rights on both the local PC and remote PC.

- A GPO with an . DeniedGPOUsers AD group with no users added to it and deny permissions will be used in this tutorial.

Способ № 1: Запуск через опцию «Службы»

Отталкиваясь от модели действия DHCP «клиент – сервер», включить этот сетевой протокол в Windows 7 можно через сервис «Службы». В этом случае изначально необходимо войти в меню «Пуск», перейти в раздел «Панель управления», а в нем выбрать вкладку «Администрирование»:

Далее в открывшемся списке находим и кликаем пункт «Службы», дабы появилось окошко соответствующего сервиса. После того как оно открылось, ищем в нем ищем службу DHCP-клиент и запускаем ее нажатием соответствующей кнопки в меню слева:

Следующий шаг – проверяем тип запуска службы. В идеале запускаться она должна автоматически. Если это не так, кликаем правой кнопкой мышки по пункту DHCP-клиент, выбираем в появившемся меню вкладку «Свойства», выставляем автоматический тип запуска и сохраняем настройки нажатием кнопки OK:

В результате таких действий сетевой протокол в OS Windows 7 будет срабатывать автоматически, не требуя дополнительных настроек.

RSop vs GPResult

The rsop and gpresult commands are both used to troubleshoot group policy but which one should you use and why?

- RSop – Use this command to report on the current state of the group policy settings. In other words, this will generate a report of what GPO policy settings are applied to a user or computer.

- GPResult – Use this command to see which GPOs are being applied or filtered for a computer or user.

For example, say you create a new GPO that enabled the lock screen after 15 minutes of inactivity. You would use the gpresult command to verify the PC has applied the new GPO. You would use the Rsop command to verify the GPO policy settings have been applied.

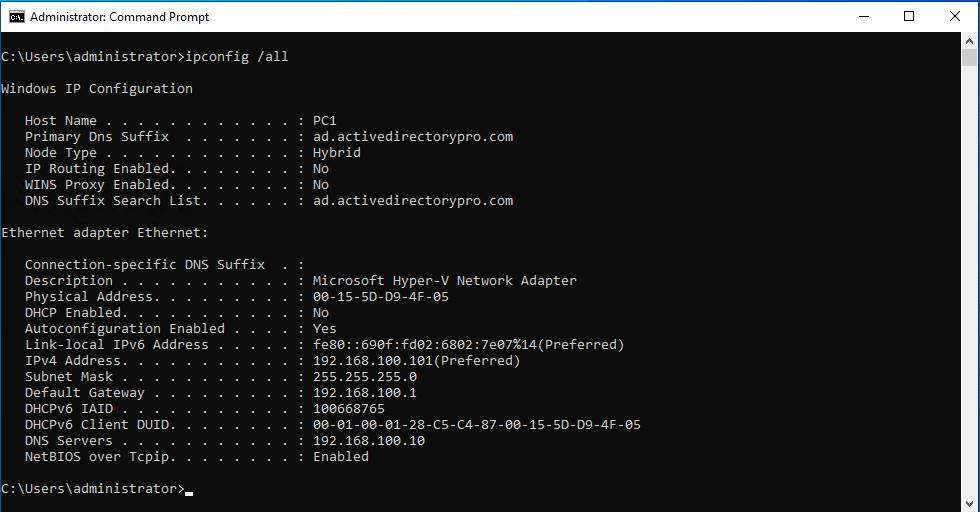

2. ipconfig (получение информации о сетевом адаптере)

Команда ipconfig используется для отображения конфигурации TCP/IP компьютера. Вы можете отобразить информацию об IP для одной или всех сетевых карт, установленных на компьютере.

Эта команда также может отображать кэш DNS на локальной машине, очищать DNS, освобождать и обновлять адреса DHCP на всех сетевых картах.

Примеры команд ipconfig

Для просмотра IP-конфигурации всех сетевых карт на компьютере введите команду ниже и нажмите клавишу Enter.

ipconfig /all

ipconfig /all

Ключ /all для отображения информации об IP для всех сетевых карт.

ipconfig /all

/flushdns для очистки кэша локального DNS

ipconfig /flushdns

/registerdns для запуска динамической регистрации имен DNS и IP-адресов, настроенных на компьютере.

ipconfig /registerdns

/release для освобождения адресов DHCP. Это освободит адреса DCHP на сетевых картах, настроенных на DHCP.

ipconfig /release

/renew ключ обновит DHCP-адрес для всех сетевых карт.

ipconfig /renew

/displaydns ключ отобразит кэш клиента DNS.

ipconfig /displaydns

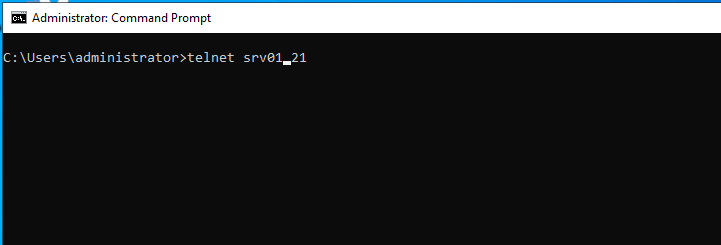

14. Клиент telnet

клиент telnet

Я использую клиент windows telnet для проверки того, разрешает ли удаленный хост подключение к определенному порту или нет, когда кто-то говорит, что ваш брандмауэр блокирует работу программы.

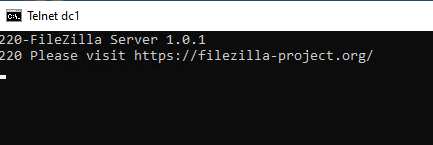

Если вы знаете номер порта, на котором работает приложение, вы можете использовать приведенную ниже команду. В данном примере я установил filezilla, поэтому порт 21 должен быть открыт.

Синтаксис: telnet + имя хоста или IP + номер порта

telnet srv01 21

Вы можете получить или не получить ответ от удаленного сервера. В данном случае с filezilla это так. Вы также можете получить пустой экран при успешном подключении.

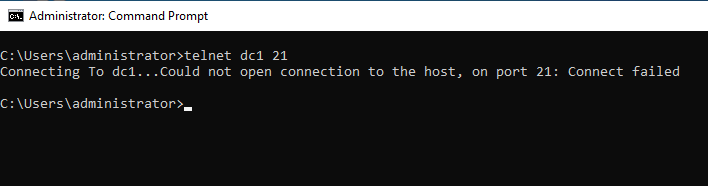

Если соединение не установлено, вы должны получить сообщение, как показано ниже.

Это все, для чего я использую клиент telnet. Полный синтаксис команды можно найти в документации Microsoft по telnet.

«На сайте используется неподдерживаемый протокол, что это за надпись?

Данная проблема может возникать при работе одного из стандартных браузеров системы. При переходе на дисплее появляется запись ERR_SSL_VERSION_OR_CIPHER_MISMATCH. Это является причиной блокировки платформы.

Главная причина заключается в безопасности подключения. По стандарту, подключение осуществляется с использованием сертификата SSL. Их задача – обеспечение безопасности при передаче материалов. Гугл обязует всех пользователей платформы прописывать стандартный протокол безопасности. В случае возникновения проблем, автоматически блокируется платформа, и система выдаёт запись «На сайте используется неподдерживаемый протокол». Данный сбой распространён на ресурсах:

- eruz.zakupki.gov.ruhttps://zakupki.gov.ru/epz/main/public/home.html

- https://lk.zakupki.gov.ru

- http://ikul.nalog.ru/

- http://ssl.budgetplan.minfin.ru/

- http://likpgost2.nalog.ru/

- https://bus.gov.ru/

Утилита командной строки GPResult.exe используется для получения результирующего набора групповых политик (Resultant Set of Policy, RSOP), которые применяются к пользователю и/или компьютеру в домене Active Directory. Gpresult позволяет вывести список доменных политик (GPO), которые применяются на компьютер и пользователя, настройки политик и ошибки обработки. Это наиболее часто используемый инструмент администратора для анализа настроек и диагностики групповых политик в Windows.

В этой статье мы рассмотрим, как использовать команду GPResult для диагностики и анализа настроек групповых политик, применяющихся к Windows в домене Active Directory.

- Использование команды GPResult в Windows

- GPResult: экспорт данных RSOP в HTML отчет

- Получение отчета по политикам GPResult с удаленного компьютера

- Пользователь не имеет данных RSOP

- Следующие политики GPO не были применены, так как они отфильтрованы

- Оснастка результирующих политик RSoP в Windows

Служба Windows Error Reporting (WER) служит для сбора и отправки отладочной информации о падении системных и сторонних приложений в Windows на сервера Microsoft. По задумке Microsoft, эта информация должна анализироваться и при наличии решения, вариант исправления проблемы должен отправляется пользователю через Windows Error Reporting Response. Но по факту мало кто пользуется этим функционалом, хотя Microsoft настойчиво оставляет службу сбора ошибок WER включенной по умолчанию во всех последних версиях Windows. В большинстве случае о службе WER вспоминают, когда каталог C:\ProgramData\Microsoft\Windows\WER\ReportQueue\ начинает занимать много места на системном диске (вплоть до нескольких десятков Гб), даже не смотря на то что на этом каталоге по умолчанию включена NTFS компрессия.

- Служба Windows Error Reporting

- Очистка папки WER\ReportQueue в Windows

- Отключение Window Error Reporting в Windows Server

- Отключаем сбор и отправки отчетов об ошибках в Windows 10

- Отключение Windows Error Reporting через GPO

Вывод:

Если вы уже сталкивались с развертыванием AD и других служб, то вы, возможно подмечали сходство развертывания через RSAT и Powershell, и насколько на самом деле все похоже. GUI в ядре, как никак.

Надеемся, статья была полезна или интересна.

Ну и напоследок пару дельных советов:

- Не устанавливайте других ролей на контроллер домена.

- Используйте BPA (Best practice analyzer), чтобы чуточку ускорить контроллер

- Не используйте встроенного Enterprice Admin’а, всегда используйте свою собственную учетную запись.

- При развертывании сервера на белом IP адресе, с проброшенными портами или на VSD обязательно закройте 389 порт, иначе вы станете точкой амплификации DDoS атак.

Предлагаем также прочитать наши прошлые посты: рассказ как мы готовим клиентские виртуальные машины на примере нашего тарифа VDS Ultralight с Server Core за 99 рублей, как работать с Windows Server 2019 Core и как установить на него GUI, а также как управлять сервером с помощью Windows Admin Center, как установить Exchange 2019 на Windows Server Core 2019

Предлагаем обновлённый тариф UltraLite Windows VDS за 99 рублей с установленной Windows Server 2019 Core.